Владелец компании и директор по маркетингу делают большие ставки на коммерческий сайт, вкладывая сотни тысяч рублей в разработку и дизайн. Но при этом не уделяют должного внимания безопасности интернет-ресурса.

Они целиком полагаются на веб-студию, хотя в ее обязанности в большинстве случаев не входит работа по защите сайта от вирусов, поиску и устранению дыр, регулярной смене паролей. Или на хостинг-провайдера, у которого просто нет ресурсов на поддержку пользователя в сложных случаях, которые связаны с вирусами и проблемами безопасности.

Итог — зараженный сайт блокируется провайдером, а у студии нет резервной копии для восстановления или нет экспертизы для устранения дыр и защиты от вирусов. Обо всем этом необходимо позаботиться самому заказчику.

В процессе создания и поддержки сайта можно неосознанно или случайно допустить ошибки, ведущие к нарушению его безопасности и неожиданным проблемам. Например, кто-то мог обновлять сайт с зараженного компьютера, разместить сайт на небезопасном сервере, передавать пароли третьим лицам или хранить их в открытом виде, зарегистрировать домен и хостинг на себя, не сделать во время резервную копию.

К сожалению, такие оплошности или невнимательность к этим вопросам заказчика сайта опасны. Они могут привести к блокировке сайта, потере трафика или краже заявок, например, если с сайта рассылается спам, трафик переводят на ресурсы «для взрослых», а на страницах размещаются «левые» ссылки для чьего-либо заработка.

Представляем памятку руководителю во время приема сайта у исполнителя — веб-студии или фрилансера. Она содержит рекомендации по проверке, обеспечивается ли самый базовый уровень защиты сайта от угроз безопасности, таких как взломы и заражения, которые помогут избежать проблем с безопасностью в будущем.

Что нужно проверить и сделать на сайте, прежде чем подписывать акт выполненных работ и запускать проект в жизнь, вкладываясь в его продвижение:

Создайте конкурс на workspace.ru – получите предложения от участников CMS Magazine по цене и срокам. Это бесплатно и займет 5 минут. В каталоге 15 617 диджитал-агентств, готовых вам помочь – выберите и сэкономьте до 30%.

Создать конкурс →

Убедитесь, что у вас есть все пароли от сайта и смените их. Меняйте пароли регулярно.

Какие пароли и доступы у вас должны быть на руках:

— доступ к управлению доменом (оплата и продление его регистрации, проверьте что домен зарегистрирован на вас или вашу фирму!)

— доступ к личному кабинету хостинга, где размещен сайт (оплата хостинга)

— бывает что у хостинг провайдера также есть панель управления хостингом (самые необходимые настройки для работоспособности сайта) — у вас должен быть доступ

— доступ к сайту на хостинге (обычно это «FTP», но лучше SSH — об этом поговорим в другой статье)

— доступ в панель управления сайтом («админка» для обновления сайта)

— бывает еще доступ к базе данных, но скорее всего он вам лично не понадобится и его можно получить через панель управления хостингом

Все доступы, где используется адрес электронной почты, должны быть оформлены на ваш электронный адрес. Иначе их может получить и поменять кто-то другой, и вы потеряете контроль за сайтом, а если они вам срочно понадобятся и тот человек недоступен, то вы не сможете быстро решить проблему (продлить оплату и предотвратить выключение сайта, например)

По результатам исследования американской компании Trustwave, которая заботится о безопасности более 3 миллионов клиентов в 96 странах, и в России известна в первую очередь своими SSL сертификатами для защиты сайтов, более четверти инцидентов, связанных с безопасностью, произошли в результате плохой работы с паролями: передача третьим лицам, слабые пароли, сохранение паролей в общедоступных местах и т.д. Важно, что регулярное обновление паролей и хранение их в надежном месте может предотвратить 25% заражений сайта.

Во время опроса, проведенного среди российских веб-разработчиков совместно Ruward и компанией SiteSecure, только четверть всех опрошенных подтвердили, что используют специальные правила для создания сложных паролей и их регулярной смены. Поэтому вы сами как владелец веб-сайта должны позаботиться о безопасности.

К чему может привести невнимательное отношение к паролям?

Если не произошло самого худшего и сайт перестал работать, а вы не можете быстро восстановить его, то недостаток внимания к паролям прежде всего, приводит к размытию ответственности. Если один пароль был в нескольких руках — то как найти того, по причине чьих действий с сайтом что-то случилось? (Конечно, можно провести расследование и посмотреть в журналы доступа, найти IP-адреса, но во-первых нужные журналы не всегда есть, а во вторых это потребует больше времени и квалификации)

Тот, кто имел доступ к паролю по необходимости или случайно, мог непреднамеренно нарушить его безопасность — записать в доступном месте, сохранить пароль на зараженном вирусом компьютере, а мог и преднамеренно использовать для последующего заработка на сайте — размещения ссылок, рассылки спама, перенаправления трафика посетителей или заявок клиентов. Если пароль передавался третьим лицам или хранился в открытом виде в общедоступном месте, им мог завладеть злоумышленник. Это значит, что ваш сайт будет терять трафик, а может и перестать вам принадлежать совсем.

Если пароль «слабый» (например 123site), он рискует быть взломанным через брут-форс-атаку, когда пароль подбирается программой или даже человеком.

Пароли должны быть сложными и длинными, содержать комбинацию цифр, букв и знаков. О том как вы сможете самостоятельно противостоять брут-форс атакам и дополнительно защитить сайт простыми методами мы расскажем в отдельной статье.

Меняйте пароли каждый квартал (а лучше месяц), а также каждый раз после ухода сотрудника, который имел доступ к сайту, после работы со сторонним подрядчиком. Частая смена паролей минимизирует риск заражения через передачу пароля третьим лицам или взлом через брут-форс-атаку. Но не меняйте пароли слишком часто. В конечном итоге приводит к установке простых паролей, которые хакеры могут легко скомпрометировать: www.securitylab.ru/news/484579.php.

После завершения работ над сайтом сторонних исполнителей смените пароли у использовавшихся для работы учетных записей: от хостинг панелей и панелей управления, FTP, SSH, «админки» системы управления сайтом — CMS.

С паролями учетных записей тесто связаны права доступа. Можно зайти на сайт с доступом только для изменения определенных файлов, а можно с полным доступом, что чревато масштабной потерей или повреждением сайта в результате ошибки. Поэтому нужно позаботиться о том, чтобы настроить правильные права аккаунтов (дайте каждому минимально необходимые для работы допустимые права). Оставить только минимально необходимый набор. Об этом мы еще расскажем подробнее.

Проверьте наличие договора на лицензию CMS, актуальность версии CMS, актуальность и безопасность установленных модулей.

Если вы используете коммерческую CMS, то у вас должен быть договор на приобретение лицензии, заключенный от вашего имени.

Согласно договору, CMS всегда должна быть обновлена до последней версии (проверить версию и необходимость обновления можно в административной панели CMS или через специальный сервис проверки безопасности сайта).

Многие считают, что достаточно 1 раз купить CMS, но не платить за обновления. Это большая ошибка. Хакеры постоянно сканируют CMS на уязвимости. Как только они находят слабое место, начинают заражение сайта. Чем популярнее CMS, тем более она привлекательна для хакеров, которым важно охватит атакой наибольшее число сайтов и их посетителей. Создатели CMS также узнают о таком баге и «закрывают» его в обновленной версии. Если обновление не установить, то высока вероятность заражения через найденный баг. При этом популярный сегодня недорогой метод лечения сайта без обновления CMS и ее дополнительной защиты будет всего лишь полумерой. Хакеры ведут специальные списки уязвимых сайтов и обмениваются ими чтобы проводить все новые атаки на сайты, в которых есть дыры.

Забота производителей CMS о безопасности имеет и обратную сторону в том случае, если вы не уделяете внимания обновлениям. Так, недавно в CMS Joomla были исправлены баги в безопасности (возможность создавать пользователей с расширенными правами), которые способствовали взлому сайтов и Joomla попросила пользователей обновиться до новой версии. Хакеры воспользовались этим и большинство сайтов, которые за 36 часов после сообщения не успели обновить CMS, были атакованы и взломаны.

Через уязвимости CMS и модулей к ним чаще всего происходит:

-

загрузка бэкдоров и веб-шеллов (через формы загрузки изображений, файлов; получение доступа к админке, через редактор шаблонов или установку своего компонента; загрузки файлов через базу данных), из-за которых сайт заблокирует хостинг-провайдер.

-

внедрение вирусов (внедрение вредоносного кода или ссылок на зараженные сайты, а также поискового спама, который быстро утянет вниз ваши позиции в поисковиках)

-

добавление/ удаление администратора через SQL инъекции, кража административного доступа через атаки на уязвимости такие как XSS)

Так хакеры получают доступ к сайту и используют его для воровства вашего трафика и собственного заработка.

Часто для экономии средств используются бесплатными версиями модулей, расширяющих функционал сайта. Но бесплатный сыр бывает только в мышеловке. Такой модуль может критические уязвимости, открывающие дорогу хакерам на ваш сайт, или вовсе иметь уже встроенный вредоносный код, который постепенно передаст ваш сайт в руки злоумышленников.

Поэтому убедитесь в следующем:

— права на использование CMS и техническую поддержку оформлены на вас или вашу компанию по договору лицензирования (если вы используете коммерческую CMS, а не разработку с открытым кодом типа Joomla, WordPress)

— счет за лицензию оплачен и включает подписку на обновления,

— версия CMS актуальна,

— внешние модули лицензионные или прошли проверку безопасности,

— e-mail, контактные данные администратора сайта в CMS совпадают с вашими.

В целом же проблема наблюдения за безопасностью сайта включает намного больше аспектов, чем просто регулярная проверки версии CMS и отсутствия дыр и уязвимостей в модулях.

Узнайте, на каком хостинге будет размещен сайт.

Даже если с CMS, модулями и паролями все в порядке, сайт может легко оказаться под угрозой. И заразить его например могут соседние сайты на хостинг-аккаунте. На таком небезопасном хостинге

Часто услуги размещения сайтов за небольшую плату предлагают непрофессионалы. Они сдают в субаренду небольшие пространства диска большого сервера или предлагают размещение на своем «домашнем» сервере. В большинстве своем такие специалисты не заботятся о безопасности данных, не делают резервных копий, не обновляют ПО, не проверяют сайты, которые приходят к ним на размещение. В результате «доморощенные хостинги» оказываются в поле зрения хакеров и подвергаются атаке. Лечение сайта, зараженное на таком хостинге, бесполезно без лечения других размещенных там сайтов, а если их много — это становится затратно и постепенно такие хостинги превращаются в «помойки» зараженных и небезопасных сайтов, оказаться рядом с которыми вашему сайту будет вредно и опасно.

Чтобы избежать заражения через хостера, проверьте:

— какая компания оказывает вам услуги хостинга,

— в какой стране расположены серверы (статистика атак и заражений по странам сильно отличается, а Россия к сожалению в мировых лидерах по числу заражений — согласно статистике Лаборатории Касперского и Microsoft),

— сервера у хостера собственные или арендованные,

— есть ли у вас договор с хостером, где прописана ответственность за оказание услуг, в частности ответственность за безопасность сайта и его защиту от вирусов.

Если есть возможность выбора, не размещайтесь на хостинге у частных лиц или небольших компаний, которые работают неофициально. Выбирайте хостинг-провайдера с длительной историей, большим количеством клиентов и надежной защитой. Такой провайдер, как правило, имеет специализированный штат сотрудников по безопасности или пользуется услугами безопасности на основе аутсорсинга, сотрудничая с известными специалистами по защите сайтов.

Если хостинг надежный и официальный, то проверьте, что контактный телефон и административный e-mail, указанный при регистрации хостинг-аккаунта, принадлежит вам. Проверьте пароли актуальность доступов к хостингу. Без них восстановить доступы будет достаточно сложно. Возможно, у вас записаны старые (не актуальные) доступы. Восстановите их с помощью технической поддержки хостинга и сохраните в надежном месте. Они могут понадобиться в любой момент.

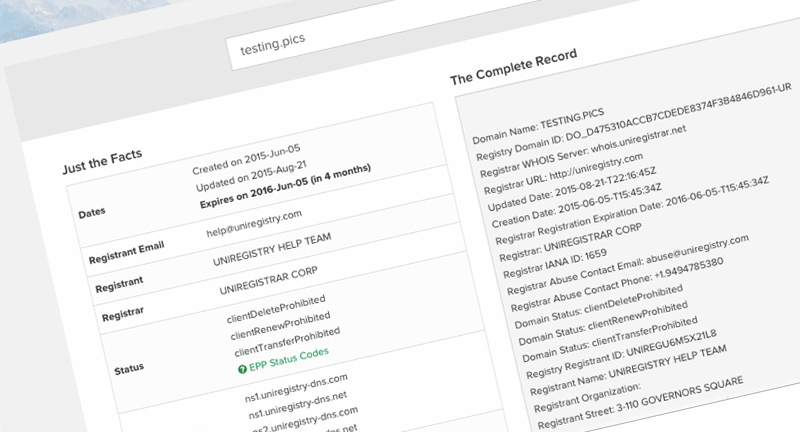

Проверьте принадлежность домена вам и срок окончания его регистрации.

Часто при создании сайтов впервые компания поручает разработчику все нюансы включая приобретение домена. Для простоты и ускорения регистрации подрядчик регистрирует доменное на себя, а компании передает счета на оплату.

В этой ситуации компания находится в заложниках у настоящего владельца домена. Если тот решит присвоить себе имя или просто пропадет, компания лишится сайта.

Чтобы этого избежать, зарегистрируйте домен на себя. Если домен уже принадлежит кому-то другому, то не откладывая перерегистрируйте его на свое юрлицо. Если домен был когда-то и кем-то зарегистрирован, то проверьте, кому он принадлежит и оплачено ли владение им, до какого срока.

Проверить принадлежность домена можно на: www.whois-service.ru, www.reg.ru/whois

Не забудьте своевременно оплачивать продление регистрации, так как в день окончания регистрации сайт перестает быть доступен, а через 30 дней ваше имя сайта может быть зарегистрировано любым желающим.

Проверяйте сайт сервисом онлайн-мониторинга безопасности.

Безопасность сайта складывается из большого числа параметров. Выше мы рассмотрели только несколько из них, но именно те, с которых стоит начать в первую очередь. За некоторыми параметрами типа срока регистрации доменного имени, можно следить раз в год, за другими — такими как обновления CMS, несколько чаще. Но за большинством параметров нужен регулярные контроль, практически на ежедневной основе.

Настоящая проблема в том, что внешне мы не всегда можем понять, заражен ли сайт, имеет ли он уже реальные проблемы с безопасностью, или только риски их возникновения, и если да, то насколько они велики.

Скрытые проблемы, которые уже есть на вашем сайте, представляют максимальную опасность. Например, вредоносный скрипт может редиректить только мобильный трафик. Сайт могут блокировать отдельные антивирусы или браузеры. С вашего хостинга может идти спам-рассылка, о которой вы даже не знаете.

Есть и внешние признаки, которые вы можете отследить специальными инструментами, например, медленная загрузка, высокое потребление ресурсов хостинга. Источниками информации о проблемах могут быть также уведомления от Яндекс и Google, жалобы клиентов или хостинг-провайдера.

Часть информации вам будет доступна без каких-либо затруднений, а чтобы собрать остальную нужно регистрироваться в различных сервисах, настраивать их и иногда даже оплачивать подписку.

Но лучше, если вы найдете проблемы до того, как их найдут другие, особенно если в результате ваш сайт потеряет позиции в поисковиках, поток посетителей уменьшится и придется выводить сайт из блокировок поисковыми системами или решать проблему с хостинг провайдером, который отключил сайт за спам или наличие на нем вирусов.

Для того чтобы упростить себе задачу контроля безопасности сайта, стоит обратиться к онлайн-сервису мониторинга, который проверит интернет-ресурс по максимальному числу параметров (их может быть несколько десятков) и сообщит об опасности, если она есть, а так же будет делать это за вас регулярно.

Уточните, где хранится резервная копия сайта, из которой можно будет восстановить его в случае непредвиденных обстоятельств. Как часто создается новая резервная копия, чтобы она была всегда актуальной.

Наличие резервной копии или «бэкапа» сайта позволит восстановить его в любой сложной ситуации: если доменом завладели третьи лица, если сайт был заражен и во всех файлах «поселился» вредоносный скрипт, если сайт был заблокирован, если доступы к хостингу потеряны или ваш сайт захватил и зашифровал злоумышленник-шантажист (такая угроза сейчас резко набирает обороты).

Бэкап должен храниться в надежном месте, куда доступ имеют только проверенные лица. Если вам неудобно заниматься резервным копированием самостоятельно, по договоренности с разработчиком сайта можно оставить 1 версию сайта у него на хранение, но золотое правило говорит что нужно иметь две копии, в разных местах, причем одну из них в надежном «облаке» типа Amazon или Microsoft, где сохранность данных обеспечивается многолетней репутацией этих компаний.

Итак, что должен проверить владелец сайта по завершению работ над сайтом и перед запуском его в активное продвижение:

-

Есть договор со студией, где разграничена ответственность за безопасность сайта, определены регламенты доступа по логинам и паролям в случае заключения договора на сопровождение и поддержку сайта.

-

Есть договор с хостинг-компанией, учетная запись на ваше имя.

-

Договор на домен на ваше имя или вашу компанию, есть учетная запись для своевременной оплаты.

-

Не забыли про обновление паролей и разграничение прав доступа к сайту.

-

Проверили наличие возможности регулярного резервного копирования сайта и как восстановить сайт оперативно в случае непредвиденной ситуации.

-

Получили результаты анализа сайта сервисом онлайн-мониторинга безопасности и подключили такой сервис для регулярной проверки.

Несмотря на все меры предосторожности, сайт не застрахован от атаки на 100%. «Брешь» в его обороне может появиться в любой момент. Например, через взломанный хостинг или новую уязвимость в CMS. Поэтому целесообразно подключить сервис постоянного мониторинга защищенности своего интернет-ресурса, особенно если в его продвижения вкладываются немалые силы и средства и вы ожидаете отдачи в виде потока посетителей и выручки от продаж.

Хороший и удобный сервис безопасности сайта не требует сложной настройки или установки на ваш сайт дополнительного кода, регулярно, а лучше ежедневно проверяет сайт по большому числу параметров, а также делает бэкап. Но безусловно важнее всего человеческий фактор. В надежном сервисе безопасности в случае проблем система не только сообщает об этом владельцу, но и имеется своя команда экспертов по безопасности, готовая прийти на помощь и оперативно устранить угрозу, проконсультировать и подобрать оптимальное решение.

Материал подготовлен экспертами по веб-безопасности SiteSecure

Справка о компании

SiteSecure — технологический лидер в области защиты интернет-сайтов от угроз и сбоев в работе. Комплексный мониторинг и защита сайта от SiteSecure помогают быстро найти и надежно устранить опасные угрозы, ведущие к блокировке сайта, снижению трафика, медленной загрузке и нестабильной работе. Используя SiteSecure вы надежно защищаете свой сайт и интернет-бизнес, предотвращая снижение посещаемости, уменьшение числа звонков, заявок, клиентов и падение продаж.

Компания основана в 2012 году и защищает уже более 9000 интернет-сайтов. На постоянном мониторинге SiteSecure находится более 300.000 сайтов, что позволяет быстрее всех реагировать на новые угрозы и обеспечивать действенные методы защиты вашего сайта.

Технический писатель веб-платформы Webasyst

-

Для доменного имени сайта должен быть установлен SSL-сертфикат, для того чтобы логины и пароли пользователей, входящих в панель управления через ненадёжные точки подключения к интернету, например, в метро или кафе, не были скомпрометированы. Вы должны иметь доступ к аккаунту, через который можно будет своевременно продлить действие сертификата.

-

Для создания сайта желательно использовать коробочную CMS с хорошей репутацией выпуска обновлений. Например, в рамках развития фреймворка Webasyst, в состав которого входят средства управления сайтами, мы постоянно изучаем информацию о потенциальных уязвимостях, которую получаем от пользователей фреймворка. Это позволяет нам быстро выпускать критичные обновления до того, как от них сможет пострадать большое количество владельцев сайтов. Если же для вашего сайта система управления разработана по индивидуальному заказу, это значит, что в случае обнаружения проблем с безопасностью вы узнаете об этом только тогда, когда сами уже пострадаете от них.

-

Уточните у разработчика сайта, необходим ли для управления сайтом прямой доступ к серверу по FTP/SSH или к его базе данных (например, для загрузки/замены изображений, чистки логов и т. п.). Использования такого доступа следует избегать, чтобы предотвратить перехват важных данных третьими лицами. В идеальных условиях (которые в большинстве случаев доступны при использовании фреймворка Webasyst) управление сайтом должно выполняться только через административную панель CMS, в которой жёстко прописаны права доступа для каждого пользователя.

-

Убедитесь в том, что у вас есть единоличный доступ к панели управления доменной зоной сайта, т. к. иногда она может быть расположена отдельно от серверов веб-хостинга.

Исполнительный директор компании ЕВРОСАЙТЫ

Отдельно хочу выделить проблему актуальности установленных в CMS модулей — большое количество успешных атак на в целом хорошие сайты происходит именно через них. Необходимо постоянно следить за тем, чтобы все модули и плагины были последних версий и ни в коем случае не было устаревших или не поддерживаемых. Проникновения через уязвимость в CMS происходят реже - в современных CMS выявленные уязвимости быстро закрываются, а обновления устанавливаются либо в автоматическом, либо в полуавтоматическом режиме.

Второй момент, который очень важен и который не был упомянут в статье отдельно — это квалификация разработчиков. Если владельцам простых информационных сайтов особо беспокоится не о чем, то владельцам, например, интернет-магазинов надо быть осторожными. Из-за своего более сложного функционала (который часто разрабатывается индивидуально) и своей коммерческой направленности они очень уязвимы и «интересны» для хакеров. Сложные сортировки, фильтры, личные кабинеты — просто «находка» для атакующих. Напортачить неквалифицированному разработчику в этих моментах очень просто. Это касается и других функционально сложных сайтов.

Третий момент — это квалификация тех, кто в данный момент обслуживает или будет обслуживать сайт. Взломщику крайне важно, чтобы его деятельность как можно дольше не могли обнаружить. И вполне вероятна ситуация, когда сайт успешно проходит все тесты безопасности будучи взломанным. Выявить факт неправомерного использования сайта зачастую можно просто заметив небольшие аномалии в его работе. К примеру, упали показатели в Яндекс.Метрике или GA (например, повысились отказы из поисковых систем) — это может быть признаком того, что из сайта аккуратно сделали дорвей.

Что касается безопасности наших сайтов, то она складывается из следующего:

-

Высокая квалификация программистов.

-

Обязательный чек-лист перед запуском, который включает в частности проверку на актуальность используемого ПО и тестирование приложения отдельными сотрудниками (фаззинг, перехват и модификация запросов и т.д.).

-

С сотрудниками заключён NDA и они несут ответственность за свою деятельность.

-

Все рабочие компьютеры оборудованы антивирусным ПО.

-

Используется проверенный хостинг. Создание резервных копий настраивается сразу.

-

Администрирование хостинга проводится согласно отдельным требованиям безопасности.

-

Требования к использованию только взломостойких паролей. Даже, если клиент просит «сделайте мне пароль 123456, а я потом поменяю» - забудет и не поменяет.

Исполнительный директор ITSOFT

В среднем и высоком ценовом сегменте заказной веб-разработки все чаще используются сложные пароли, VPS c автоматическими планами резервного копирования и шаблонами окружения под конкретные приложения, коммерческие CMS или популярные фреймворки, в которых присутствуют реализации компонентов защиты, а Ru-Center, Google и Яндекс оперативно уведомляют о проблемах с доменом, доступностью сайта и даже безопасностью.

На первый план выходят вопросы халатности при разработке, контроля целостности данных, доступа неограниченного круга лиц к сайту, технической поддержки, мониторинга и реакции на инциденты, отсутствия у подрядчика компетенций в области системного администрирования/информационной безопасности.

Несмотря на критику, корректное использование CMS 1С-Битрикс и их Окружения доставляют владельцам типовых сайтов меньше всего хлопот.

Важно:

-

Проверить отсутствие лишних файлов и данных, оставленных разработчиками: тестовые аккаунты, локальные бэкапы, дополнительные инструменты управления/администрирования/обхода авторизации, логи, отладочные скрипты, установочные файлы.

-

Проверить права доступа к файлам, папкам, базам данных.

-

Запретить вывод сообщений об ошибках, расширенной информации об используемом ПО.

-

Проверить сайт сканерами уязвимостей.

-

Проверить соответствие настроек окружения рекомендованным для данной системы управления/фреймворка.

-

Убедиться, что установлен SSL-сертификат, а весь трафик на сайт идет через HTTPS.

-

Обеспечить контроль и мониторинг целостности файлов.

-

Обеспечить наличие полных логов доступа.

-

Рассмотреть вариант интеграции IDS/IPS/WAF или облачных решений.

-

Подписать договор на техническую поддержку с компанией, имеющей в штате системных администраторов/специалистов ИБ, прописав ответственность и порядок реакции на инциденты, обязательства по актуализации ПО.

Можно обратить внимание на OWASP (1, 2) и другие примеры или рекомендации разработчиков CMS и фреймворков (пример 1, 2).

Ищете исполнителя для реализации проекта?

Проведите конкурс среди участников CMS Magazine

Узнайте цены и сроки уже завтра. Это бесплатно и займет ≈5 минут.

Системный инженер интернет-компании R52.RU

К вышеизложенным рекомендациям можно добавить следующее.

Мы рекомендуем при выкладке на все сайты устанавливать SSL сертификаты, которые призваны шифровать трафик, и, в значительной степени, повышают безопасность. Тем более, что это недорого. Также не стоит использовать те CMS, которые не поддерживают использование SSL сертификата. По нашему опыту такие в природе встречаются нередко, особенно среди самописных систем. Стоит отметить, что с 2017 года браузер Chrome начнёт помечать сайты без https (протокол, защищенный сертификатом SSL) как небезопасные.

Защиту сайтов, разработанных с применением систем с открытым кодом типа Joomla, WordPress, MODX, можно усилить, установив на административный интерфейс дополнительную авторизацию Basic Authorization(BA). Это часто помогает избежать взлома админки при массовых атаках через уязвимости в бесплатных CMS и особенно актуально против botnet атак.

Если для размещения своих проектов Вы пользуетесь услугой Виртуального выделенного сервера (VPS или VDS), то необходимо помнить, что операционная система и программное обеспечение, предустановленное хостером при заключении контракта, требуют регулярного обновления, не реже 2-х раз в год. Связано это с тем, что со временем хакеры находят уязвимости в любом программном обеспечении, и устаревший софт - лёгкая мишень для злоумышленников.

И последнее, по поводу паролей. Автор не рекомендует впадать в паранойю и менять пароли слишком часто (чаще раза в месяц), т.к. это вроде как ведёт к упрощению паролей. Соглашусь, что в большинстве случаев это так. Но бывают ситуации, когда частая смена необходима, например, в финансовой сфере и т.д. Избежать упрощения достаточно просто, во-первых, с помощью специализированного софта для хранения и генерации сложных паролей (KeePass, например), а, во-вторых, путём внедрения стандартов безопасности паролей (не менее 8 знаков, должен содержать прописные и строчные буквы, цифры и символы).